Vụ "Hacker" tấn công sân bay: Trong vòng vây…"tin tặc"

- Truyền thông quốc tế lên tiếng về vụ tin tặc tấn công nhiều website của Việt Nam

- Hệ thống thông tin bị tin tặc tấn công sẽ hoạt động trở lại trong chiều nay

- Hơn 100 chuyến bay bị ảnh hưởng sau vụ tin tặc tấn công

- Thông điệp “Mạnh mẽ lên, Vietnam Airlines!” lan tỏa mạnh mẽ sau vụ tin tặc tấn công

Đòn hiểm ác

Mùa hè năm 2014, giữa lúc nhân dân cả nước đang sục sôi trước hành động ngang ngược của Trung Quốc hạ đặt trái phép giàn khoan HD-981 trong thềm lục địa Việt Nam, thì hàng loạt Website, cổng thông tin điện tử của các bộ, ngành và doanh nghiệp… bị tấn công, gây tê liệt hệ thống, dẫn đến không thể truy cập, hoặc bị cài đặt mã độc. Khi đó, thủ phạm được xác định là các nhóm "hacker" (tin tặc) Trung Quốc.

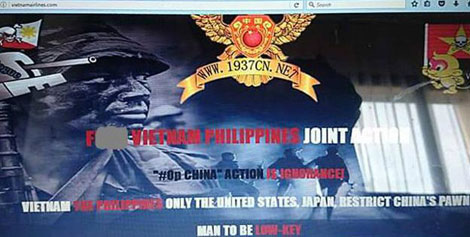

Theo báo cáo của Cục Cảnh sát phòng chống tội phạm sử dụng công nghệ cao (C50) - Bộ Công an, tính đến ngày 14-7-2014, đã có hơn 1.380 website của nước ta bị các "hacker" Trung Quốc tấn công. Tiếp đó, từ ngày 28-8 đến ngày 5-9-2014, hai nhóm tin tặc Trung Quốc là "1937cn" và "Sky-Eye" đã phát động 1.253 cuộc tấn công vào các website Việt Nam. Trắng trợn hơn, trên các Website bị "hack" (tấn công), chúng đều để lại biểu tượng, danh tính của mình, kèm theo những thông điệp mang tính thách thức, khiêu khích, đồng thời công khai danh sách các website bị tấn công trên diễn đàn "http://www.1937cn.net".

|

| Sân bay Nội Bài tại thời điểm hệ thống máy tính bị "tin tặc" tấn công chiều 29-7-2016. |

Đến rạng sáng ngày 13-11-2014, tiếp tục khoảng 800 máy chủ đặt tại Công ty VDC đã bị tấn công, chiếm quyền điều khiển và xóa toàn bộ dữ liệu, dẫn tới tình trạng hàng chục website không thể truy cập. Đây là vụ tấn công hệ thống máy chủ quy mô lớn nhất từ trước đến nay, khiến hàng loạt các trang tin, truyền hình trực tuyến, thương mại điện tử, cổng thanh toán lớn bị dừng hoạt động, gây hậu quả đặc biệt nghiêm trọng.

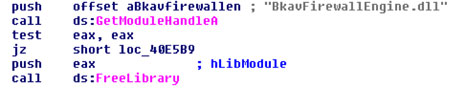

Cùng thời gian này, tại Mỹ, các chuyên gia của Threat Connect và ESET đã cho công bố hai bản báo cáo độc lập về những cuộc tấn công có chủ đích (targeted attacks), vào hệ thống máy tính của các cơ quan chính phủ Việt Nam. ESET phát hiện nhiều mã độc đã được gửi đến hộp thư điện tử (email) của viên chức Bộ Tài nguyên - môi trường.

Thủ đoạn của chúng là "nhúng" mã độc vào một tệp văn bản (Microsoft Word), chỉ cần mở ra sẽ bị lây nhiễm. Một khi đã nhiễm vào máy tính, mã độc sẽ vô hiệu hóa phần mềm chống mã độc và gửi tín hiệu xâm nhập thành công đến một máy chủ điều khiển được đặt ở nước ngoài. Kẻ tạo ra mã độc này lúc đó có toàn quyền điều khiển máy tính của nạn nhân.

Chưa hết, các chuyên gia Threat Connect và hãng an ninh mạng CrowdStrike đã trưng ra các bằng chứng xác định Tập đoàn dầu khí, Thông tấn xã và Tập đoàn bưu chính viễn thông… cũng đã trở thành "bị hại" của các nhóm "hacker" Trung Quốc.

CrowdStrike cho biết, trong hai năm (2014 và 2015), Việt Nam đã trở thành mục tiêu tấn công số 1 của chúng. Nhân sự kiện HD-981, nhóm "hacker Goblin Panda" (Yêu tinh gấu trúc) đã liên tục tấn công nước ta. Thủ đoạn của chúng cũng là "nhúng" mã độc vào các tài liệu tiếng Việt, rồi gửi đến email của cán bộ nhân viên các cơ quan, tổ chức Việt Nam.

Nội dung của các tài liệu này thường là bản sao các tài liệu do Chính phủ phát hành. Điều này chứng tỏ có nhiều khả năng nhóm "Yêu tinh gấu trúc" đã xâm nhập thành công vào hệ thống máy tính của Chính phủ, và sử dụng các tài liệu đánh cắp làm "mồi nhử" cho các cuộc tấn công tiếp theo.

Nhận diện "hacker"

Trung úy Trịnh Công Anh (Phòng PC50, Công an TP Hà Nội) cho biết: "Một số nhóm "hacker" thường "ra tay" để thể hiện lòng yêu nước, hay để gửi đi một thông điệp chính trị (hacktivism). Nếu ở Phương Tây có nhóm "Anonymous", thì ở Trung Quốc có nhóm "1937cn". Mục đích của chúng là tạo tiếng vang, nên thường chọn mục tiêu theo dòng sự kiện.

|

| Màn hình hiển thị tại nhà ga sân bay bị "tin tặc" chèn thông tin xuyên tạc. |

Do thiếu định hướng và gắn kết, nên các nhóm "hacktivism" thường hoạt động trong thời gian ngắn rồi tan rã. Một phần trong số đó sẽ làm việc cho các công ty bảo mật CNTT, hoặc gia nhập vào các nhóm "hacker" được bảo trợ bởi chính phủ. Đây chính là những nhóm "hacker" đáng lo ngại nhất.

Với nguồn tài chính dồi dào, nguồn nhân lực chất lượng cao, có khả năng xâm nhập vào hệ thống mạng máy tính của các cơ quan nhà nước ở các quốc gia khác để do thám (espionage) và phá hoại (sabotage). Kẻ tấn công hiểu rõ nạn nhân (máy tính có cài đặt Bkav) và toàn bộ chiến dịch của họ chỉ nhằm vào một mục tiêu duy nhất".

Theo thống kê của hãng phần mềm Microsoft, từ năm 2011 đến nay Việt Nam luôn nằm trong nhóm các quốc gia có tỉ lệ nhiễm mã độc cao nhất thế giới. Nếu như quý 1 năm 2015, tỉ lệ các máy tính đã từng ít nhất một lần chạm trán mã độc ở Việt Nam chỉ là 37.1% thì đến quý 4 năm 2015, tỉ lệ này đã là 50.7%.

Ngoài ra nếu như trong quý 1 năm 2015, cứ 1.000 máy tính thì ít nhất 30 máy tính đã từng bị nhiễm mã độc thì cho đến quý 4 năm 2015 tỉ lệ này đã tăng lên 40/1000. Đây là con số thống kê đáng lo ngại nếu muốn đảm bảo an ninh quốc gia trên lĩnh vực CNTT nói riêng và các lĩnh vực trọng yếu của đất nước nói chung.

"Trong họa có phúc"

Vẫn theo Trung úy Trịnh Công Anh, sự kiện mạng máy tính sân bay bị "hack" ngày 29-7-2016 vừa qua mang ý nghĩa cảnh báo sâu sắc, đồng thời có thể mang đến những thay đổi theo hướng tích cực cho tình hình an ninh mạng ở Việt Nam. Đó có thể là sự gợi mở cho các chuyên gia bảo mật chưa có định hướng rõ ràng, hoặc tạo "đầu ra" cho các doanh nghiệp khởi nghiệp trong lĩnh vực bảo mật (Hacking & Securiting) nhưng lại thiếu "sân diễn".

Ngoài ra, vụ việc còn giúp cơ quan chức năng hướng sự chú ý đến mạng máy tính ở những hệ thống trọng yếu, nhạy cảm và có thể sẽ giúp phát hiện ra những nhóm "hacker" "lạ", không loại trừ khả năng đã "nằm vùng" từ rất lâu ở những nơi này.

Phương thức tấn công của "hacker" Trung Quốc là nhúng mã độc vào các tệp văn bản rồi gửi đến hộp thư điện tử của nạn nhân (spear phishing). Tuy đơn giản nhưng rất hiệu quả. Nguyên nhân do đại đa số máy tính ở Việt Nam cài đặt sử dụng phần mềm không rõ nguồn gốc, hoặc không được cập nhật thường xuyên và người dân thiếu những kiến thức cơ bản về an toàn thông tin. Từ đó lây nhiễm mã độc đến các máy trong cùng hệ thống mạng, tìm cách tiếp cận và lây nhiễm với máy chủ để chiếm quyền quản trị (admin).

|

| Một phần của mã độc được gửi đến Bộ Tài nguyên - Môi trường Việt Nam năm 2014. Đoạn mã này sẽ vô hiệu hóa phần mềm diệt vi rut Bkav. |

Đại dịch mã độc không phải là vấn đề an toàn thông tin lớn nhất ở Việt Nam. Vấn đề lớn nhất là "đầu tư chệch hướng", khi chỉ tập trung đầu tư giải pháp sẵn có, thậm chí đi sau công nghệ của khu vực và quốc tế, mà thiếu đi khâu đào tạo chuyên môn, kỹ năng và phát huy sáng tạo của các chuyên gia bảo mật. Tất cả phần mềm chống mã độc đều dễ dàng bị vượt qua hoặc vô hiệu hóa.

Một nguyên nhân nữa cũng hết sức đáng lo ngại, hiện nay có hơn 300.000 thiết bị định tuyến Internet (router) tại Việt Nam đang chứa lỗ hổng, trong đó tới 93% được sản xuất tại Trung Quốc. Thông tin này đã được Bkav công bố vào tháng 6-2016 nhưng đang gây chú ý trở lại sau sự cố tin tặc kiểm soát hệ thống âm thanh, màn hình và Wifi tại sân bay quốc tế Nội Bài và Tân Sơn Nhất chiều ngày 29-7 vừa qua.

Từ năm 2014, nhiều lỗ hổng an ninh trên "router" (cửa ngõ kết nối Internet của hệ thống), đã được phát hiện và công bố rộng rãi. Trong số này có những lỗi cho phép tin tặc dễ dàng chiếm quyền điều khiển hệ thống từ xa, được Bkav gọi chung là "Pet Hole". Tuy nhiên, hiện chưa có một "bản vá" toàn diện nào được đưa ra, và việc cập nhật bản vá cho "router" cũng khó khăn hơn nhiều so với "vá lỗi" phần mềm.

"Muốn đảm bảo an toàn thông tin phải giải quyết được ba vấn đề lớn: phòng chống, phát hiện và xử lý xâm nhập. Một tòa nhà an toàn phải có cửa kiên cố để phòng chống trộm, phải có hệ thống camera theo dõi để phát hiện kẻ gian và cuối cùng, phải có bảo vệ túc trực để xử lý khi có ai đó muốn đột nhập.

Hiện nay chúng ta quá tập trung vào phòng chống nhưng lại không có người cho hai khâu còn lại, nên thường bị lúng túng khi xử lý sự cố. Một ngân hàng dẫu có cửa sắt kiên cố đến chừng nào mà không có camera quan sát theo dõi và đội ngũ bảo vệ túc trực, thì cũng sẽ bị "đạo chích" viếng thăm. Các giải pháp bảo mật sẵn có không thể nào chống lại những tay "hacker" vì vốn chúng cũng do dân "hacker" tạo ra, giống như cửa sắt có ổ khóa kiên cố cỡ nào cũng không thể chống lại thợ khóa lành nghề.

Nói tóm lại, không thể nào chống lại "hacker" bằng cách đi mua giải pháp có sẵn. Máy móc thiết bị chỉ là dụng cụ hỗ trợ, cách duy nhất chống được "hacker", là phải có chuyên gia bảo mật giỏi hơn. Chính sự thiếu hụt chuyên gia lành nghề là nguyên nhân dẫn đến tình trạng xuống cấp của hệ thống mạng máy tính ở Việt Nam. Đây chính là điểm cốt lõi cần phải giải quyết.

Tình hình đã rất cần sự vào cuộc quyết liệt của Bộ Giáo dục & Đào tạo; Bộ Thông tin & Truyền thông để tạo ra một đội ngũ các chuyên gia giỏi nhất về bảo mật, làm nòng cốt, hạt nhân cho sự nghiệp bảo vệ an ninh mạng" - Trung úy Trịnh Công Anh tư vấn.