Cuộc tấn công bằng mã độc ransomware: Khó truy tìm thủ phạm

- Cảnh báo mã độc máy tính Ransomware lan tràn trên thế giới

- Việt Nam chưa ghi nhận trường hợp nhiễm mã độc tống tiền Petya

- Cách ứng phó với biến thể mới của mã độc tống tiền Petya

Ransomware là thuật ngữ giới an ninh mạng gọi loại mã độc khi lây nhiễm vào máy tính hoặc thiết bị của người dùng và mã hóa dữ liệu có chủ đích. Người dùng khó có thể lấy lại dữ liệu đã mã hóa trừ khi có chìa khóa giải mã.

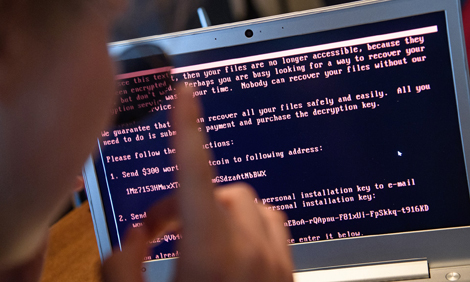

Cuộc tấn công bắt đầu từ Ukraine, rồi lan truyền thông qua một phần mềm kế toán tới các công ty ở Nga, Tây Âu và Mỹ. Mã độc này yêu cầu thanh toán 300 USD dưới dạng tiền ảo Bitcoin để khôi phục lại dữ liệu của người dùng.

Tuy nhiên, theo The Grugq - một người chuyên phát hiện những lỗ hổng phần mềm của các công ty cao cấp, mã độc này chắc chắn không được thiết kế để tống tiền, nhưng "lây lan nhanh và gây nhiều thiệt hại, sử dụng vỏ bọc không thể phủ nhận của ransomware". Đồng quan điểm, nhà nghiên cứu Nicholas Weaver của Viện Đại học California-Berkeley (UC Berkeley) nhấn mạnh rằng, đây là một cuộc tấn công phá hoại nguy hiểm, có chủ ý và có lẽ là để thử nghiệm một loại mã độc mới cải trang thành ransomeware.

|

| Thông báo yêu cầu nạn nhân gửi 300 USD tiền chuộc dưới dạng tiền ảo Bitcoin. |

Một số chuyên gia công nghệ thông tin nhận dạng virus mới này là Petya, hay còn gọi là "Petrwrap", một phiên bản biến đổi của mã độc tống tiền Petya được lan truyền năm 2016. Tuy nhiên, hãng bảo mật Nga Kaspersky lại khẳng định, Petya 2017 không phải là "hậu duệ" của Petya 2016, và, căn cứ vào tên code của mã độc được các chuyên gia của hãng phát hiện, Kaspersky tạm gọi mã độc mới là NotPetya hay ExPetr.

Hãng bảo mật của Nga thậm chí còn cho rằng, NotPetya là một biến thể của siêu mã độc tống tiền WannaCry. Theo công ty an ninh mạng Group IB, các nạn nhân của NotPetya hay Petya 2017 không thể truy cập máy tính và bị yêu cầu mua mã khóa để lấy lại quyền truy cập.

Người phát ngôn của Group IB Evgeny Gukov cho biết, virus đòi tiền chuộc này yêu cầu nạn nhân gửi khoản tiền chuộc 300 USD dưới dạng tiền ảo Bitcoin và số tiền này phải được gửi tới một địa chỉ cụ thể được do người phát tán mã độc yêu cầu, kèm theo một email xác nhận tới một địa chỉ email của nhà cung cấp dịch vụ email của Đức Posteo. Posteo đã nhanh chóng đóng tài khoản email của họ, điều này có nghĩa là, ngay cả khi nạn nhân trả tiền, họ cũng không thể nhận lại được mật khẩu máy tính của họ.

NotPetya sử dụng công cụ hack mang tên EternalBlue của NSA để xâm nhập vào các máy tính chạy hệ điều hành Windows chưa được "vá" các lỗ hổng bảo mật (cụ thể là lỗ hổng MS17-010), đánh cắp mật khẩu nhằm chiếm quyền quản trị trên toàn bộ hệ thống mạng. Sau đó bắt đầu tự lây lan như một bản cập nhật bắt buộc đối với tất cả các máy trong mạng đó, trước khi mã hóa ổ cứng của nạn nhân.

Nếu như Petya 2016 khác hầu hết ramsomware từng bị phát hiện trước đây ở việc thay vì chỉ đơn giản là nhằm vào các tập tin dữ liệu cá nhân thì nó lại khiến toàn bộ ổ cứng của máy tính rơi vào trạng thái "không thể truy cập" bằng cách chỉnh sửa "mục lục" Master Boot Record (MBR) của ổ cứng. Trong khi đó, Petya 2017 hoàn toàn ngược lại.

Mã độc này chẳng hề thực hiện việc mã hóa MBR hay lưu dữ liệu để "triệu hồi" ở thời điểm sau đó, mà thực hiện mã hóa Bảng File (Master File Table - MFT, chứa thông tin về tất cả các tập tin và thư mục trong phân vùng) và thay thế MBR của máy tính bằng tập tin độc hại để hiển thị thông tin đòi tiền chuộc. Do vậy máy tính người dùng sẽ không thể khởi động được khi bị nhiễm mã độc này.

Nguy hiểm hơn, Petya 2017 không chỉ khai thác và lây lan thông qua lỗ hổng MS17-010 mà còn có thể lây nhiễm vào máy tính đã vá lỗ hổng này thông qua công cụ WMIC (công cụ có sẵn trong Windows cho phép truy cập và thiết lập cấu hình trên các máy Windows); công cụ PSEXE (công cụ cho phép truy cập vào máy tính Windows từ xa mà người dùng không biết thông qua dịch vụ SMB) và lỗ hổng CVE-2017-0199 (lỗ hổng trong Microsoft Office/WordPad cho phép tin tặc chiếm quyền điều khiển hệ thống).

Các lỗ hổng trên đã có bản vá, tuy nhiên có nhiều máy tính vẫn chưa cập nhật và có thể là nạn nhân của đợt tấn công lần này. Và không giống như WannaCry, NotPetya không chứa đoạn mã cho phép nó rời khỏi mạng sau khi đã lan rộng.

Người đứng đầu bộ phận kỹ thuật của công ty an ninh mạng eSentire Mark McArdle nhận định việc tìm ra tác giả vụ tấn công là rất khó vì chưa biết chương trình mã hóa dữ liệu là gì. Các chuyên gia của Kaspersky khuyến nghị tất cả các cá nhân, doanh nghiệp cập nhật ngay phần mềm Windows, kiểm tra các giải pháp bảo mật và chắc chắn là đã sao lưu dữ liệu cũng như phát hiện được ransomware kịp thời.

Bên cạnh đó, nên tạo tài khoản người dùng riêng trên máy tính để tách các quyền quản trị tài khoản để sử dụng để duyệt web mỗi ngày. Điều này có thể làm chậm quá trình lây lan của virus.

Đặc biệt, người dùng tuyệt đối không mở các email khả nghi hoặc không bao giờ tải về các tập tin từ một người hoặc các tổ chức xa lạ. Các khách hàng doanh nghiệp thì phải đảm bảo các phương pháp bảo mật đã được kích hoạt và bật thành phần KSn/System Watcher. Sử dụng tính năng AppLocker để vô hiệu hoá các hoạt động của bất kì tập tin nào có tên "perfc.dat" cũng như Tiện ích PSExec từ bộ Sysinternals Suite.