Xuất hiện mã độc WannaCry 2.0 nguy hiểm khó lường

Một cuộc tấn công bằng phần mềm mã độc có quy mô toàn cầu vừa diễn ra. Gần 80.000 máy tính trên thế giới đã bị hacker mã hóa dữ liệu, đòi tiền chuộc để mở khóa. Việt Nam cũng nằm trong số các nước bị ảnh hưởng bởi cuộc tấn công này.

- 62.000 dòng virus máy tính mới đang ồ ạt tấn công mạng của Việt Nam

- Việt Nam thiệt hại 5.900 tỷ đồng/năm vì virus máy tính

- Tạo virus máy tính có thể bị xử lý hình sự

- Người Việt Nam mất 2.400 tỷ đồng vì virus máy tính

- Tốc độ xuất hiện virus máy tính mới ở Việt Nam tăng mạnh

Những kẻ tấn công dường như đã lợi dụng một lỗ hổng trong các hệ thống của Microsoft mà Cơ quan an ninh quốc gia Mỹ (NSA) phát hiện ra và đặt tên cho nó cái tên là EternalBlue.

Các vụ tấn công mạng ảnh hưởng tới 99 quốc gia, trong đó có Anh, Mỹ, Trung Quốc, Nga, Tây Ban Nha, Italy, vùng lãnh thổ Đài Loan, Việt Nam... Toàn thế giới có gần 80.000 trường hợp bị nhiễm mã độc - Đây là một cuộc tấn công cực lớn.

Hàng loạt bệnh viện trên khắp nước Anh ngày 12-5 đã trở thành mục tiêu tấn công, khiến hệ thống máy tính của các bệnh viện phải ngưng hoạt động. Các bệnh viện phải hủy nhiều cuộc hẹn với bệnh nhân.

Giới truyền thông cho hay, Nga đã chứng kiến các trường hợp nhiễm mã độc nhiều hơn bất kỳ quốc gia nào. Bộ Nội vụ Nga cho biết đã khoanh vùng vi-rút sau vụ tấn công nhằm vào các máy tính cá nhân sử dụng hệ thống điều hành Windows.

Người dùng cũng đăng tải hình ảnh các máy tính bị nhiễm mã độc, trong đó có một máy bán vé tàu địa phương ở Đức và một phòng máy tính tại một trường đại học ở Italy.

Một loạt các công ty của Tây Ban Nha, trong đó có tập đoàn viễn thông Telefonica, công ty năng lượng Iberdrola và nhà cung cấp khí đốt Gas Natural, cũng bị tấn công.

Nhiều nhà nghiên cứu nói rằng các vụ tấn công dường như có liên quan tới nhau, nhưng cho biết đây không phải một cuộc tấn công phối hợp nhằm vào các mục tiêu cụ thể.

Phần mềm mã độc mà hacker sử dụng để tấn công máy tính toàn cầu có tên gọi là “WannaCry” (hay còn có tên khác là Wanna Crypt0r). Đây là phần mềm được viết ra từ một công cụ xâm nhập mà Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) vẫn sử dụng cho hoạt động tình báo. Công cụ này đã bị nhóm hacker Shadow Brokers đánh cắp được từ năm ngoái, và chúng đã cung cấp công khai trên mạng từ tháng 4-2017.

|

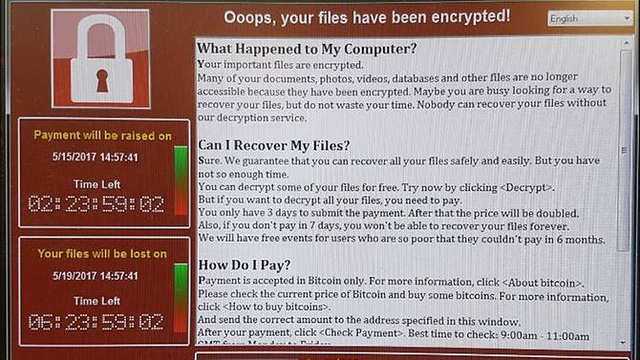

| Màn hình máy tính bị mã độc khóa, thông báo đòi tiền chuộc |

Hacker đã sử dụng công cụ này để viết ra mã độc WannaCry. Nó lợi dụng lỗ hổng trong hệ điều hành Windows để khóa máy và đòi tiền chuộc. Số tiền chuộc mà hacker đòi mỗi chủ nhân máy tính bị nhiễm độc phải trả là 300 bitcoin (đây là một loại tiền tệ trực tuyến, hiện 1 bitcoin có giá bằng 1.696 USD, trong khi 1 ounce vàng giá 1.233 USD).

Thông báo yêu cầu đòi thanh toán tiền trong 3 ngày, nếu không giá sẽ tăng lên gấp đôi, và nếu tiền không được thanh toán trong 7 ngày, các dữ liệu sẽ bị xóa.

Theo Symantec, những cuộc tấn công kiểu này đã tăng đột biến, từ 340.665 vào năm 2015 lên 463.841 vào năm 2016. Hơn 70% các vụ tấn công mã độc là nhắm vào các bệnh viện, nhà thuốc và hãng bảo hiểm.

|

| Mã độc đang tấn công các máy tính Windows trên toàn cầu |

Mã độc WannaCry phiên bản 2.0 nguy hiểm khó lường

Các hacker tiết lộ, một phiên bản thứ hai của mã độc tống tiền WannaCry - không chứa “công cụ tự diệt” (kill switch) được vô tình sử dụng bởi một nhà phân tích an ninh mạng 22 tuổi, tên là MalwareTech để dừng vụ tấn công mạng vừa qua, đã khiến nhiều máy tính bị rơi vào tình trạng nguy hiểm hơn.

Chuyên gia bảo mật Costin Raiu, thuộc công ty bảo mật web Kaspersky Lab, nói với trang tin Hacker News rằng họ đã nhìn thấy các phiên bản mới của phần mềm độc hại WannaCry không có tên miền dùng để tắt hoạt động của phần mềm độc hại này như đã có trong phiên bản đầu tiên - tạm gọi là WannaCry 1.0.

Ẩn trong mã độc mới là địa chỉ web chưa đăng ký, cho phép virus cố gắng liên lạc khi lần đầu tiên lây nhiễm vào máy tính. Nếu nhận được thư trả lời, nó sẽ phong tỏa máy tính.

Trước đó, MalwareTech được sự trợ giúp của chuyên gia Darien Huss từ công ty bảo mật Proofpoint, đã phát hiện và vô tình kích hoạt một "công cụ tự diệt" (kill switch) trong phần mềm độc hại này, qua đó dừng chương trình lây lan mã độc. Tuy nhiên, MalwareTech cảnh báo rằng rất có thể các hacker sẽ thay đổi mã WannaCry để loại bỏ tên miền và cảnh báo này đã thành hiện thực.

MalwareTech cũng đã nói với Hacker News rằng họ chỉ dừng hoạt động một phiên bản của WannaCry, trong khi mã độc này đã sản sinh ra nhiều phiên bản khác nhau.

Trong một tin nhắn trên Twitter, MalwareTech viết: "Phiên bản WannaCrypt 1.0 có thể bị chặn lại nhưng phiên bản 2.0 có thể sẽ loại bỏ được lỗ hổng này. Bạn chỉ an toàn nếu bạn cập nhật các bản vá lỗi ngay lập tức" .

Cách ngăn chặn mã độc WannaCry

Mã độc này tấn công vào một lỗ hổng trong hệ điều hành Windows phiên bản cũ. Mặc dù Microsoft đã cung cấp bản vá lỗ hổng này từ hồi tháng 3-2016, nhưng nhiều hệ thống máy tính trên thế giới vẫn chạy các phiên bản Windows cũ như Windows XP.

Người dùng cần chú ý không tải các tập tin đính kèm từ các email lạ, không nhấn vào các đường link không rõ nguồn gốc. Không sử dụng và tìm kiếm các phần mềm lậu cũng như hạn chế các ứng dụng mang danh diệt virus nhưng không có tên tuổi.

|

| Người dùng cần tải bản cập nhật ngay cho Windows |

Theo các chuyên gia bảo mật, cách hữu hiệu nhất để ngăn chặn mã độc là cập nhật phiên bản Windows mới nhất (Windows 10) cùng các bản cập nhật diệt vi-rút có uy tín cho Windows.